- Добро пожаловать

- Главная

- Задания

- Документы

- Почта

- Сервисдеск

- Чат

- Организации

- Контакты

- Форум

- Сотрудники

- Продукты

- Расчеты

- Банк

- Поиск

- Календарь

- Телефония

- Управление

- Группы

- Пользователи

- Активация

- Статьи

- Резервирование

- Соединение

- Консольные команды

- Экспорт

- Брандмауэр

- Обзор

- Импорт

- Импорт из AD

- Журнал

- Служебные операции

- Модули

- Новости

- Права доступа

- Заявки

- Безопасность

- Настройки

- Звуки

- Статистика

- Обновление

- Проекты

Безопасность

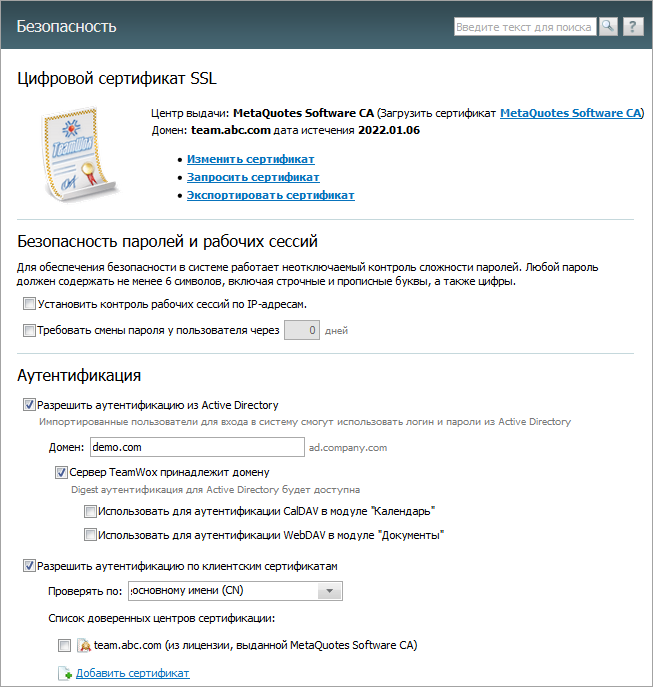

На данной вкладке собраны различные настройки безопасности системы TeamWox. Они разделены на несколько блоков: Сертификаты, Безопасность пароля и рабочих сессий, Аутентификация, Прокси сервер и Обработка публичных запросов.

Сертификаты

Система TeamWox работает по защищенному протоколу HTTPS через порт 443. Все передаваемые данные шифруются с помощью установленного SSL сертификата. По умолчанию в систему устанавливается сертификат, выданный MetaQuotes Software CA. Данный сертификат является недоверенным, и это приводит к тому что браузеры пользователей выдают соответствующие предупреждения. Чтобы избежать этого, необходимо добавить центр сертификации MetaQuotes Software CA в список доверенных в соответствии с инструкциями в разделе "Установка сертификата".

В верхней части блока сертификатов указывается информация об установленном в данный момент сертификате: центр выдачи, получатель и дата истечения. Далее расположены различные команды управления сертификатами:

Запрос и установка сертификата

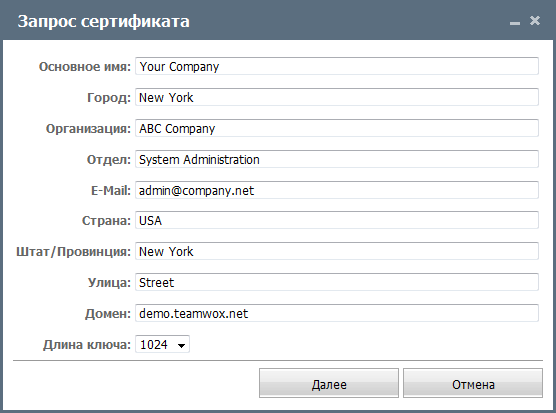

С помощью кнопки "Запросить сертификат", расположенной в верхнем блоке, можно сгенерировать запрос в центр сертификации для получения сертификата. При нажатии появляется следующее окно:

Здесь указывается следующая информация:

- Основное имя — основное имя сертификата.

- Город — город, в котором находится ваша компания.

- Организация — название вашей компании.

- Отдел — отдел вашей компании, который занимается вопросами сертификации.

- E-Mail — адрес электронной почты для связи с вашей компанией.

- Страна — страна, в которой находится ваша компания.

- Штат/Провинция — штат/провинция страны, в которой находится ваша компания.

- Улица — улица, на которой находится ваша компания.

- Домен — домен, на котором установлена ваша система TeamWox.

- Длина ключа — выбор длины ключа: 1024 или 2048 бит.

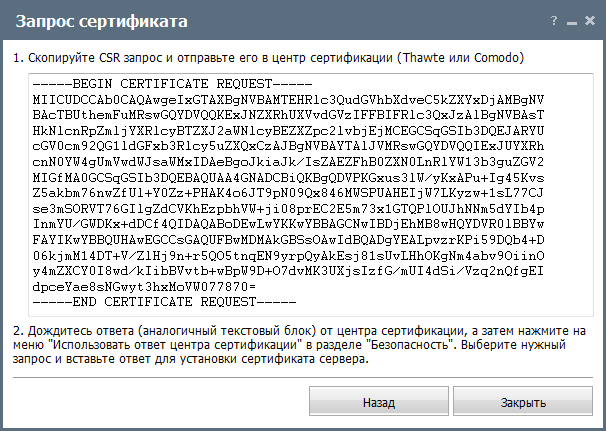

После заполнения данных необходимо нажать кнопку "Далее". При нажатии кнопки "Отмена" окно будет закрыто, и запрос не будет сгенерирован. При нажатии кнопки "Далее" будет сгенерирован запрос для отправки в один из доверенных центров сертификации:

Данный запрос необходимо скопировать и отправить в выбранный вами центр сертификации, следуя его инструкциям.

Подробный пример получения сертификата описан в статье "Как получить легальный SSL сертификат для TeamWox?" на сайте www.teamwox.com. |

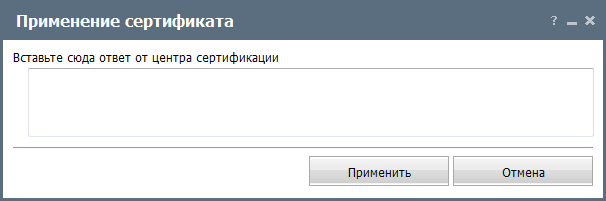

Ответ, полученный от центра сертификации, необходимо скопировать обратно в TeamWox. Для этого необходимо нажать кнопку "Использовать ответ центра сертификации".

В появившемся окне необходимо вставить ответ центра сертификации. После нажатия кнопки "Применить" сертификат будет установлен в системе TeamWox.

Центр сертификации может предоставлять ответ двух типов — в формате X509 и PKCS. Разница заключается в том, что последний тип помимо самого сертификата, содержит также и промежуточные сертификаты. Таким образом, при установке сертификата в TeamWox, на сервере дополнительно устанавливаются все промежуточные сертификаты. Это гарантирует, что все браузеры будут воспринимать сертификат, установленный в TeamWox, как доверенный.

В зависимости от типа, ответы центров сертификации имеют следующий вид:

X509 |

PKCS |

|---|---|

-----BEGIN CERTIFICATE----- ... -----END CERTIFICATE----- |

-----BEGIN PKCS #7 SIGNED DATA----- ... -----END PKCS #7 SIGNED DATA----- |

Рекомендуется использовать ответ центра сертификации в формате PKCS.

Если раннее было сгенерировано несколько запросов сертификатов, то система TeamWox сама определит нужный и применит к нему вставленный ответ центра сертификации. |

Перевыпуск сертификата

Многие компании представляют возможность перевыпуска сертификата неограниченное количество раз в течение всего срока его действия. Перевыпуск сертификата может понадобиться в одном из следующих случаев:

- Произошла утеря приватного ключа или он стал известен третьим лицам.

- В сертификате указана некорректная информация.

- Сертификат работает некорректно.

В таком случае необходимо заново сгенерировать запрос сертификата. Затем следует зайти на сайт издателя сертификата и воспользоваться специальной процедурой переиздания. Далее приведены ссылки на наиболее известные центры сертификации:

- Thawte — https://www.thawte.com/reissue

- GeoTrust — http://www.geotrust.com/support/ssl-certificate-reissuance/index.html

- Verisign — http://www.verisign.com/ssl/current-ssl-customers/revoke-replace-ssl/index.html

После прохождения процедуры переиздания следует снова вставить в соответствующее окно ответ центра сертификации. После этого сертификат будет переустановлен.

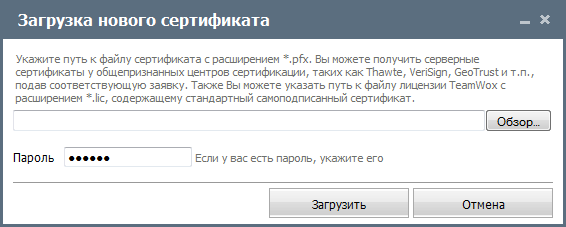

Замена существующего сертификата другим готовым сертификатом (*.pfx)

Для того чтобы изменить существующий сертификат, необходимо нажать кнопку "Изменить сертификат".

Для того чтобы указать новый сертификат, необходимо нажать кнопку "Обзор" и в стандартном окне выбора файлов выбрать необходимый. Если у вашего сертификата есть пароль, его необходимо указать в соответствующем поле. Для загрузки нового сертификата необходимо нажать кнопку "Загрузить", для отмены операции нажмите кнопку "Отмена".

Экспорт сертификата

С помощью кнопки "Экспортировать сертификат" можно сохранить на компьютере PFX-файл установленного сертификата. При нажатии появится окно, запрашивающее пароль сертификата. Если таковой отсутствует, следует оставить поле пароля пустым и нажать кнопку "ОК". После этого откроется стандартное окно браузера, предлагающее открыть или сохранить файл.

Безопасность пароля и рабочих сессий

Для обеспечения безопасности системы в системе работает неотключаемый контроль сложности паролей. Любой пароль должен содержать не менее 6 символов, включая строчные и прописные буквы, а также цифры. |

Установить контроль рабочих сессий по IP-адресам

Данная опция предназначена для повышения безопасности системы. При ее включении, сессии подключения пользователя привязываются к его IP-адресу. Таким образом, если следующее подключение осуществляется с другого адреса, то для входа в систему пользователь должен будет вновь указать свои логин и пароль, независимо от опции "Запомнить меня" в диалоге авторизации.

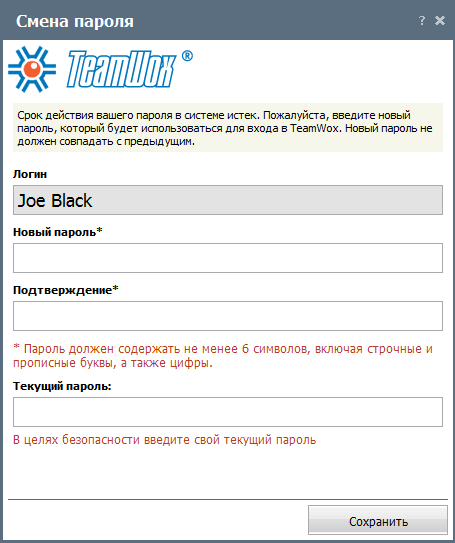

Требовать смены пароля пользователя через N дней

Данная опция также предназначена для повышения безопасности работы с системой. Если политика безопасности компании требует смены пароля пользователей по прошествии определенного времени, включите данную опцию и укажите количество дней. По истечении данного срока, в интерфейсе TeamWox пользователю будет показано окно принудительной смены пароля:

В окне присутствуют следующие поля:

- Логин — в данном поле отображается логин пользователя.

- Новый пароль — здесь необходимо ввести новый пароль. Он не должен совпадать с предыдущим паролем. Также пароль должен быть достаточно сложным (содержать как минимум 6 символов, включая строчные, прописные буквы, а также цифры).

- Подтверждение — в данном поле необходимо повторно ввести новый пароль.

- Текущий пароль — для предотвращения несанкционированной смены пароля, в данном поле требуется ввести текущий пароль.

Данная опция работает только при авторизации с использованием логина и пароля. Если пользователь авторизуется через Active Directory или при помощи сертификата, окно смены пароля не появляется. |

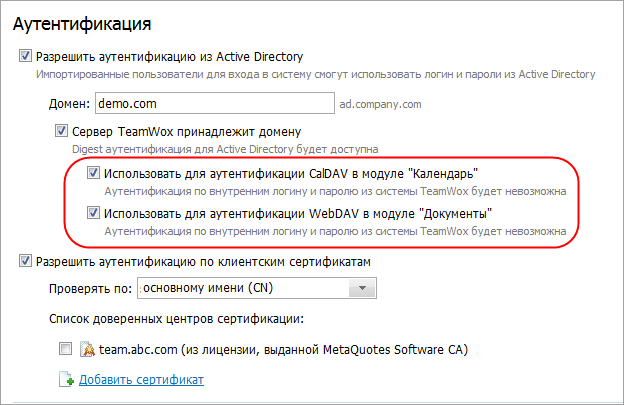

Аутентификация

В системе TeamWox предусмотрена возможность аутентификации пользователей по сертификатам, а также по логину и паролю в домене Active Directory.

Аутентификация в домене Active Directory

Если включить данную опцию, то пользователи смогут заходить в систему TeamWox под логином и паролем, которые зарегистрированы для них в Active Directory. В поле "Домен" должно быть указано имя домена, например: "ad.company.com".

Помимо включения вышеуказанной опции, у пользователя должно быть назначено соответствующее разрешение "Аутентификация в домене", которое можно найти на вкладке "Пользователи -> Права доступа" в блоке "Сервер". Также логины пользователей в системе TeamWox должны быть аналогичны их логинам в Active Directory. |

Пользователи из ActiveDirectory, используя свои текущие логины и пароли, также могут авторизоваться в WebDAV для доступа к "Документам" и в CalDAV для доступа к "Календарю". Для активации этой возможности необходимо проставить отметки: "Использовать для аутентификации WebDAV в модуле "Документы" и "Использовать для аутентификации CalDAV в модуле "Календарь".

Следует учесть, что при данных настройках существуют технические ограничения, которые не позволяют использовать WebDAV и CalDAV пользователям, созданным в системе TeamWox вручную. |

Для того чтобы быстро приступить к работе в системе, можно импортировать пользователей из Active Directory.

Использовать клиентские сертификаты

Выбрав данную опцию, можно разрешить аутентификацию пользователей по сертификату, выданному одним из доверенных центров сертификации.

- В поле "Проверять по" следует выбрать поле сертификата, по которому будет происходить аутентификация. Выбор осуществляется из выпадающего списка, открывающегося по нажатии левой кнопкой мыши на данном поле. Доступны три варианта: по основному имени, по почтовому адресу и по персональному сертификату. Соответственно, в первом случае будет происходить сравнение основного имени в сертификате и логина пользователя в TeamWox. Во втором случае будут сравниваться указанный в сертификате адрес электронной почты и адрес, указанный в контактных данных пользователя. При выборе варианта проверки по персональному сертификату будут использоваться сертификаты, сгенерированные для пользователей непосредственно в системе TeamWox.

- В поле "Список доверенных центров сертификации" следует указать публичные сертификаты от доверенных центров сертификации, по которым пользователи смогут заходить в систему. Для этого необходимо нажать кнопку обзор и указать соответствующий *.cr или *.crt файл. Для того чтобы добавленный центр сертификации начал действовать, необходимо установить галочку напротив него.

|

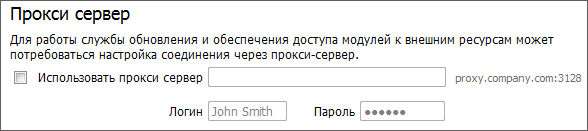

Прокси-сервер

Если доступ сервера TeamWox к сети интернет осуществляется через прокси-сервер, то необходимо осуществить соответствующую настройку параметров, указанных ниже:

- Использовать прокси-сервер — для включения работы через прокси-сервер необходимо отметить галочкой данное поле. Далее следует указать адрес сервера и порт, разделенные двоеточием. Например, proxy.company.com:3128.

- Логин — логин для авторизации на прокси-сервере.

- Пароль — пароль для авторизации на прокси-сервере.

Если логин и пароль не требуются, необходимо оставить эти поля пустыми. Уточнить вышеуказанные параметры можно у вашего системного администратора.

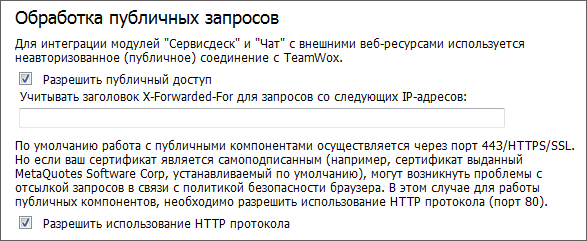

Обработка публичных запросов

В данном блоке можно настроить параметры публичного доступа к системе для компонентов интеграции с внешними веб-ресурсами.

Здесь присутствуют три опции:

- Разрешить публичный доступ

Для интеграции модулей "Сервисдеск" и "Чат" используется неавторизованное (публичное) соединение с системой. Если публичные компоненты модулей не используются, возможность такого соединения следует отключить, убрав галочку из данного поля. - Учитывать заголовок X-Forwarded-For для запросов со следующих IP-адресов

Пользователи могут заходить в систему или обращаться в нее через публичные сервисы с различных прокси-серверов. При этом в диалогах чата, записях журнала системы и т.д. будет отображаться адрес прокси-сервера. Если указать адрес такого прокси-сервера в данном поле, то система TeamWox будет пытаться определить реальный IP-адрес пользователя через заголовок "X-Forwarded-For". Следует учитывать, что в данном поле необходимо указывать IP-адреса только доверенных серверов, где исключается возможность передачи ложных адресов в запросах.

Опция работает только для публичных компонентов модулей "Чат" и "Сервисдеск". - Разрешить использование HTTP протокола

По умолчанию публичные соединения идут по защищенному протоколу HTTPS через 443 порт (SSL). Однако если сертификат, установленный для системы, является самоподписанным (например, сертификат MetaQuotes Software CA, устанавливаемый по умолчанию), то при отсылке публичных запросов могут возникнуть проблемы в связи с политикой безопасности браузера. В таком случае, для работы публичных компонентов необходимо разрешить использование нешифрованного соединения по протоколу HTTP через 80 порт. Для этого следует установить галочку в данном поле.

Сразу после покупки и установки сертификата от доверенного центра сертификации, необходимо отключить опцию "Разрешить использование HTTP протокола". |

Для принятия изменений в настройках предназначена кнопка "Сохранить".

← Настройки

Брандмауэр →

|